Jau daudzus gadus plašsaziņas līdzekļi periodiski ziņo par iespējamām ļaundarībām, kas piestiprinātas Ziemeļkorejas hakeriem, kas šķietami kaitē mērķa sasniegšanai fintech uzņēmumiem. Bet šis fakts šķiet diezgan dīvains, ņemot vērā Starptautisko telekomunikāciju savienību aplēsts ka faktiskais Korejas Tautas Demokrātiskās Republikas iedzīvotāju procentuālais daudzums, kas izmanto internetu, ir tuvu nullei.

Tā noteikti ir vide, kas nav labvēlīga ne ļaunu kibernoziedznieku, ne godprātīgu kibernoziegumu uzņēmēju prasmju un ambīciju barošanai. Tomēr Ziemeļkorejas gadījums parāda, kā kriptovalūtas, kas dzimušas kā neitralitātes un bez valdības, var tikt savītas, lai kļūtu par stratēģisku ieroci, līdzās tradicionālākiem instrumentiem, ko izmanto varas cīņā starp valstīm.

Pasaka par divām valstīm

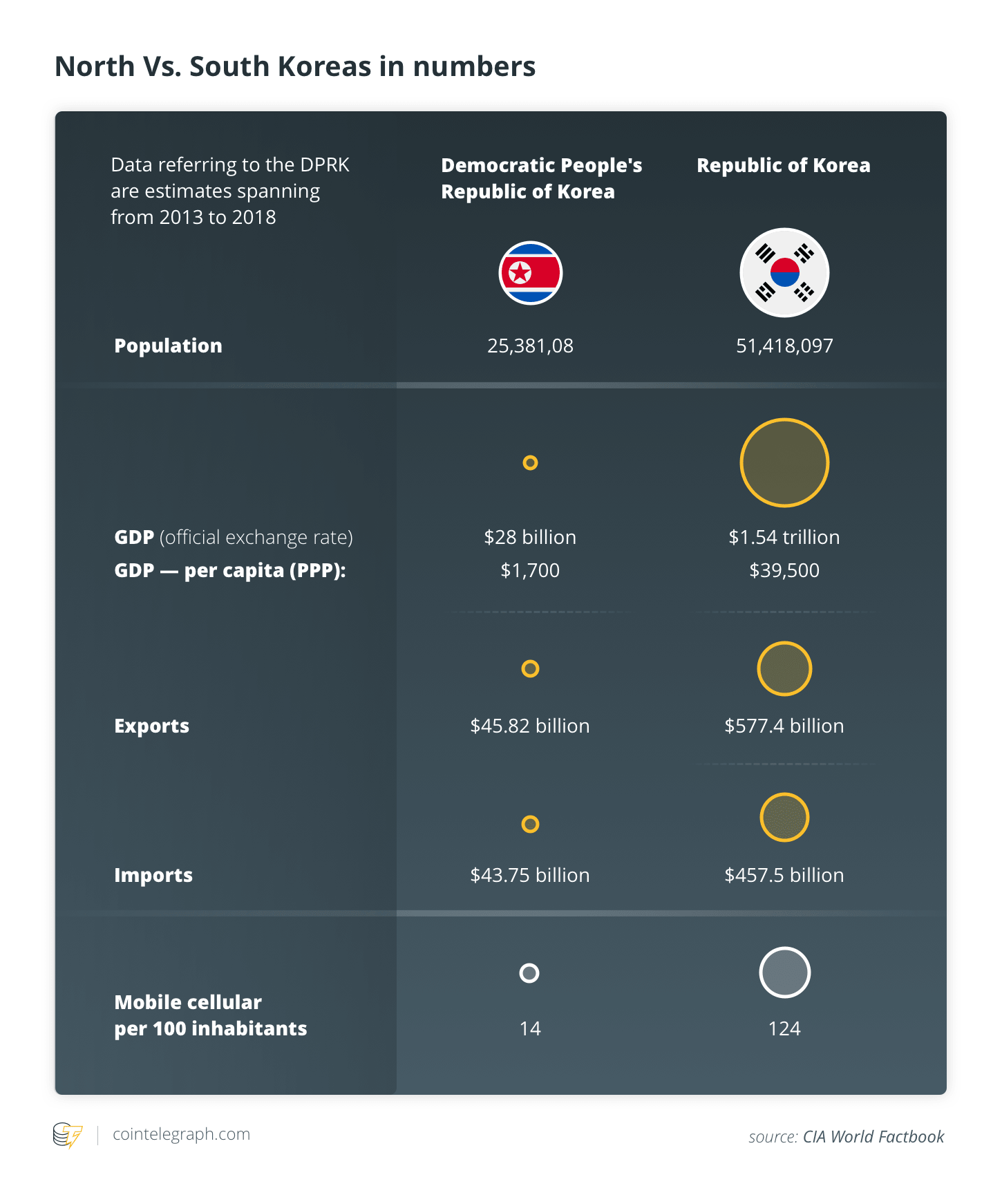

Šķietami plaisa, kas atdala ziemeļus no Dienvidkorejas, kas apsver arī kriptovalūtu un blokķēdes nozari. Visai Korejas pussalai ir viena un tā pati valoda, etniskā piederība un kultūra. Tomēr postoša kara rezultātā tas tika sadalīts divās daļās.

Saistīts: Legit Vs. Nelikumīga kriptogrāfija: salīdzināta Ziemeļkorejas un Dienvidkorejas pieeja

Kopš tā laika Korejas dienvidu Republika ir gājusi uz attīstības ceļa, kas tai vispirms ļāva sasniegt brīvā tirgus ekonomisko labklājību un pēc tam pilnvērtīgu demokrātiju. Pavisam nesen Dienvidkoreja kļuva par vienu no valstīm, kas vadīja blokķēdes revolūciju, parādot novatorisku pieeju jomās, kas izplatījās no tehnoloģijām līdz regulēšanai. Tikmēr ziemeļi joprojām ir viena no pēdējām komunistiskajām valstīm pasaulē, kuru dzelzs dūri pārvalda Paektu kalna asins līnija un tās pašreizējais līderis Kims Čenuns, kurš ir tiešs režīma dibinātāja pēcnācējs.

KTDR režīma mērķis ir uzraudzīt visu saziņu ar pārējo pasauli, un šī attieksme ietekmē arī tās pieeju informācijas tehnoloģijām. Dati par šo valsti parasti ir izkaisīti un gandrīz netiek atjaunināti; tomēr šķiet, ka visi avoti apstiprina tehnoloģiskās infrastruktūras tēlu, kas ir gan viens, gan otrs nepietiekami attīstīta un stingri kontrolēta centrālā vara.

Piekļuve internetam ir ierobežota tikai nelielai priviliģētai elitei, kas, pateicoties savām saiknēm ar režīmu, varēja arī likumīgi vai nelegāli baudīt importēti jaunākās ierīces un programmatūru. Ir iespējams atpazīt a līdzīgs profils dažos Ziemeļkorejas interneta lietotājos, kas apmetušies ārvalstīs, piemēram, Ķīnā vai Indijā, ir tieša pieeja augstākā līmeņa vietējiem resursiem.

Rezultātā ir ticams lasīt visu Ziemeļkorejas klātbūtni kriptogrāfiskajā pasaulē – vai, plašākā nozīmē, internetā – kā tiešu centrālās valdības politikas pēcnācēju vai vismaz kā iniciatīvu, kurai ir centrālās varas atbalsts.

Licence uzlaušanai

Lai saprastu, kā Ziemeļkoreja ir "anomālija," būtu jāņem vērā fakts, ka KTDR nekad nav normalizējusi attiecības ar pārējo pasauli – un jo īpaši ar Amerikas Savienotajām Valstīm. Turklāt kopš tā laika 1992. gads, ASV ir noteikusi vairākas sankcijas pret KTDR, mēģinot piespiest Ziemeļkorejas varas iestādes atteikties no militārās kodolprogrammas un ar to saistītajām raķešu izplatīšanas darbībām.

Apvienoto Nāciju Organizācijas Drošības padome 2006. gadā reaģēja uz KTDR pirmo atomu ieroču izmēģinājumu pieņemot dažas rezolūcijas kuras mērķis ir novērst gan Apvienotās Karalistes dalībvalstu importu, gan eksportu uz Ziemeļkoreju. Intensīvā – un, visticamāk, valdības atbalstītā – Ziemeļkorejas hakeru darbība ir gan ierocis, kura mērķis ir radīt spiedienu uz pretinieku apgabaliem, gan līdzeklis ekonomisko resursu apkopošanai..

Tiešā saikne starp kiberkaru un ekonomiskajām sankcijām var šķist diezgan lineāra. Eksperti ziņots Ziemeļkoreja kopš Dienvidkorejas mērķiem kopš 2009. gada jūlija ir izmantojusi izplatītus pakalpojumu atteikuma uzbrukumus (DDoS), savukārt nākamā gada laikā hakeri koncentrējās uz banku nozari un starptautiskām organizācijām. Piemēram, Sony Pictures Entertainment bija uzbruka 2014. gadā un pēc tam gandrīz Ziemeļkoreja kiberaplaupīts Bangladešas Centrālā banka 2016. gadā.

Kopš 2017. gada ASV valdība apzīmē ļaunprātīgas kiberdarbības, kuras it kā sponsorē KTDR, kā Slēpta kobra un cieši uzrauga hakeru mēģinājumus. Līdz tam laikam Ziemeļkorejas hakeri pirmo reizi iesaistījās kriptogrāfijas kopienā.

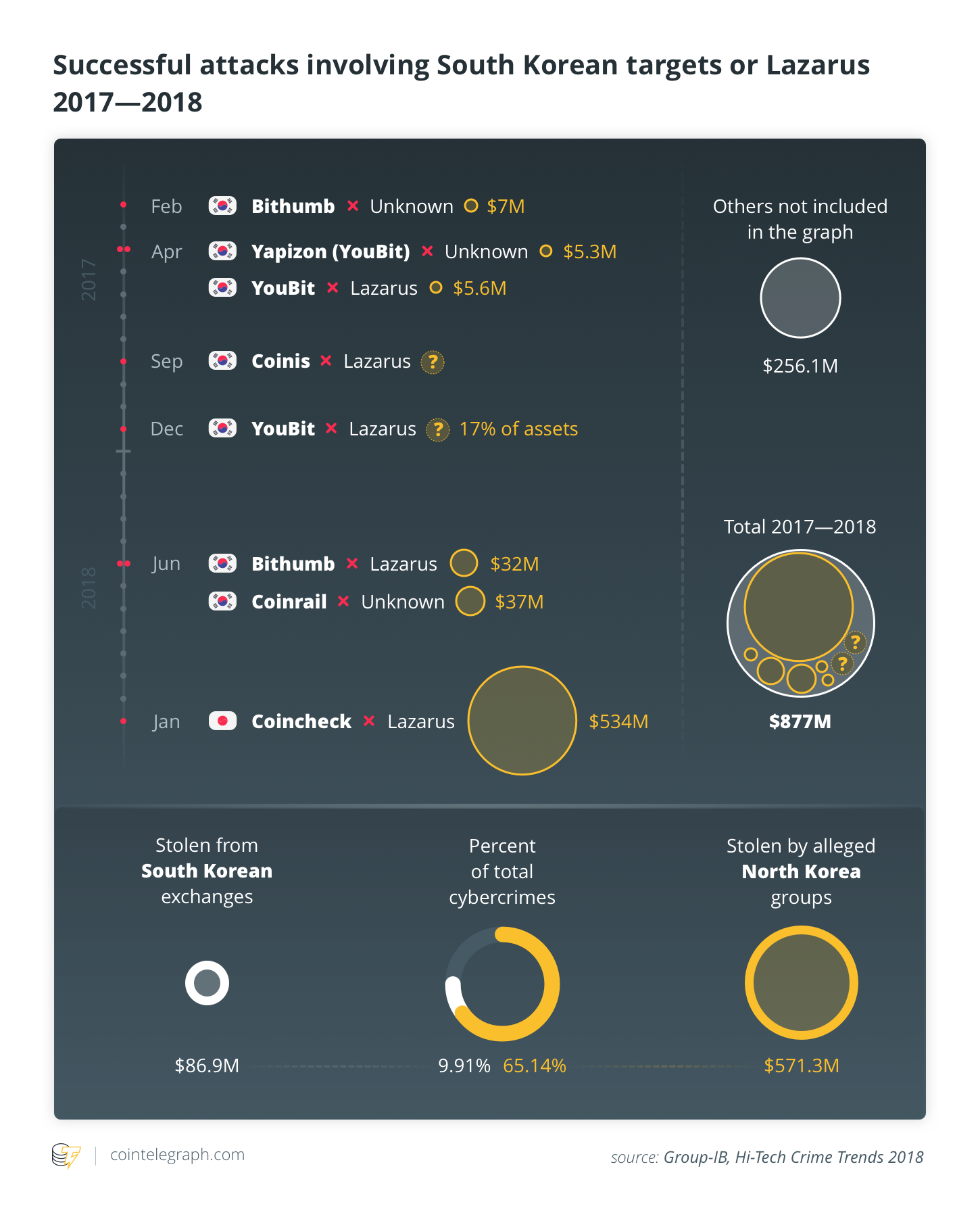

Mediji pirmoreiz ziņoja par aizdomām par Ziemeļkorejas spiegošanas struktūras iesaistīšanos Dienvidkorejas biržas Bithumb drošības pārkāpumā ar kriptovalūtas zādzību aptuveni 7 miljonu ASV dolāru apmērā, kas notika 2017. gada februārī.

2017. gada maijā bēdīgi slavenā ransomware ar nosaukumu WannaCry sasniedza tūkstošiem datoru 150 valstīs. Neskatoties uz dažiem avotiem, kas ļaunprātīgo programmatūru saista ar ķīniešu hakeriem, Baltais nams oficiāli attiecina kiberuzbrukums Ziemeļkorejas režīmam 2017. gada decembrī.

Pēc ransomware kampaņas, šķiet, kopš 2017. gada vasaras Ziemeļkorejas hakeri pastiprināja savu darbību pret Dienvidkorejas fintech nozari, izraisot Korejas Interneta un drošības aģentūras (KISA) bažas. Neskatoties uz to, kibernoziedznieki, kurus, iespējams, atbalstīja KTDR, 2017. gada decembrī veiksmīgi veica citus liela mēroga apmaiņas sānus, sasniedzot Dienvidkorejas dienestus Youbit, nozogot piekto daļu lietotāju līdzekļu un, to darot, noveda uzņēmumu līdz bankrotam..

Saistīts: Kripto apmaiņas hakeru apkopošana līdz šim 2019. gadā – kā tos var apturēt?

Nākamajos mēnešos Dienvidkorejas uzņēmumi bija iesaistīti arī citos nozīmīgos pārkāpumos, pat ja attiecināšana uz Ziemeļkorejas grupām ne vienmēr bija skaidra. Piemēram, Coinrail pārkāpuma, kurā 2018. gada jūnijā nozagts aptuveni 40 miljoni ASV dolāru kriptogrāfijā, vainīgie palika anonīmi. Bithumb atkal tika skarts 2019. gada martā, pazaudējot aptuveni 19 miljonus ASV dolāru. Tomēr joprojām nav skaidrs, vai tas bija iekšējs darbs, vai vainīgie bija saistīti ar KTDR. Dienvidkorejas drošības eksperti citādi uzskata, ka KTDR bija aiz phishing kampaņas, kuras mērķis bija UPbit 2019. gada maijā.

Tā kā katra hita nosaukums vienmēr ir apšaubāms, Ziemeļkorejas hakeru savāktā laupījuma aprēķins nebūt nav drošs. ANO Drošības padomes dokumentos, kas tika nopludināti 2019. gada martā, tika aprēķināts, ka KTDR atbalstītā uzlaušana no 2015. līdz 2018. gadam uzkrāja aptuveni 670 miljonus ASV dolāru. Jaunākā ziņojumā no tiem pašiem avota kontiem tiek apgalvots, ka Ziemeļkorejas hakeri no bankām un kriptogrāfijas biržām nozaga 2 miljardus dolāru kriptogrāfijas, kas veido 7% no valsts gada IKP. Patlaban ANO izmeklē 35 uzbrukumus, kuros iesaistītas 17 valstis, lai gan lielākā daļa ir saistīti ar Dienvidkorejas mērķiem.

Lācars pieceļas un staigā (iespējams, līdz cietumam)

2017. gada pēdējos mēnešos, eksperti no drošības pētījumu firmas FireEye jau pamanīja, ka Ziemeļkorejas sponsorētie uzbrukumi, kas reģistrēti tajā gadā, salīdzinājumā ar iepriekšējo darbību parādīja atšķirīgas iezīmes. FireEye ziņojumā izvēle par mērķauditoriju privātajos makos un kriptogrāfijas biržās tika interpretēta kā iespējama "līdzekļi, kā izvairīties no sankcijām un iegūt stingras valūtas režīma finansēšanai."

Tās bija tiešas sekas fiat-vs-crypto maiņas kursu pieaugumam tirgū, un ziņojumā tas tika secināts "nevajadzētu būt pārsteigumam, ka kriptonauda kā jauna aktīvu klase kļūst par interesi par režīmu, kas darbojas daudzējādā ziņā kā noziedzīgs uzņēmums.."

Hakeru darbības stratēģija balstījās uz šķēpa pikšķerēšanu, uzbrukumu, kas vērsts uz darbinieku privāto e-pasta adresi digitālās valūtas maiņas vietās, izmantojot viltus ziņojumus ļaunprātīgas programmatūras izvietošanai, kas ļāva hakeriem pārņemt kontroli pār uzņēmuma IT infrastruktūru..

Analīze, kas tika veikta 2018. gadā un saistīja daudzus uzbrukumus ar vienu grupu, identificējot sevi kā Lazaru (aka DarkSeol). Kiberdrošības uzņēmums Group-IB attiecināja Lazarus apmēram 65% no kriptogrāfijas biržās nozagtās vērtības no 2017. gada sākuma līdz 2018. gada beigām. Galvenā Lācara konfiscēto aktīvu daļa – 534 miljoni USD no 571 miljona USD – radās no vienas kiberlaupīšanas – Japānas biržas Coincheck drošības pārkāpuma – 2018. gada janvārī..

The plašs ziņojums par grupas Lazarus, ko izstrādājusi IB grupa, atklāj saikni starp grupu un IP adresēm, atsaucoties uz Ziemeļkorejas augstāko militāro struktūru. Apsardzes uzņēmums paziņo, ka Lazarus, iespējams, ir KTDR izlūkošanas aģentūras Izlūkošanas ģenerālbiroja nodaļas 121. biroja filiāle. Tās darbība, domājams, aizsākās 2016. gadā.

Group-IB analītiķi atklāja ļoti sarežģītu stratēģiju, kuras pamatā bija selektīvi uzbrukumi un ļaunprātīgas daudzslāņu serveru struktūras ieviešana apdraudētajās infrastruktūrās. Turklāt Ziemeļkorejas hakeri izstrādāja moduļu rīku komplektu, lai veiktu inficēto datoru tālvadību. Šis risinājums gan sarežģī ļaunprogrammatūras noteikšanu, gan nodrošina papildu elastību, kad programmatūras daļas var atkārtoti izmantot vai apvienot, lai mērķētu konkrētus uzņēmumus, ļaujot hakeriem sadalīt izstrādes darbības starp komandām.

2019. gada pavasarī kiberdrošības un antivīrusu kompānija Kaspersky Lab ziņoja par Lazarus rīkkopas attīstību, pašlaik iekļaujot gan Windows, gan MacOS ļaunprātīgu programmatūru, ļaujot ļaunprātīgiem PowerShell skriptiem atlasītajā infrastruktūrā.

Atlaidiet savu prātu; ļaujiet sev būt brīvam

Ziemeļkorejas hakeru patiesais mērķis, iespējams, ir divkosīgs: no vienas puses, viņu uzbrukumu mērķis ir graut to valstu IT infrastruktūru, kuras tiek uzskatītas par konkurentēm. No otras puses, viņi mēģina izmantot cieto valūtu – vai aktīvus, kas teorētiski ir konvertējami cietajā valūtā – ārpus starptautiskās sabiedrības noteiktajām robežām. Pēdējais mērķis izskaidro arī KTDR nelielos kalnrūpniecības mēģinājumus, par kuriem ziņoja Dienvidkorejas avoti, kas sākās 2017. gada vēlā pavasarī, bet bez pastāvīgiem panākumiem.

Iespēju izmantot kriptogrāfiju kā potenciālu līdzekli, lai izvairītos no starptautiskām finanšu sankcijām, patiešām izskata citas valstis, kurām pašlaik ir ekonomiskais embargo, piemēram, Irānas mēģinājumi izmantot kalnrūpniecību un pat izveidot autonomu starptautisku finanšu pārskaitījumu tīklu. Līdzīgas ambīcijas atbalstīja pretrunīgi vērtēto Venecuēlas Petro, savukārt arī Krievijas attieksmi pret kriptovalūtām pēc Krimas krīzes ietekmēs starptautisko sankciju jautājums..

Saistītie: Venecuēlas Petro pret ASV sankcijām: kriptogrāfijas vēsture un izmantošana

Tomēr, neraugoties uz nopietno reputācijas kaitējumu, ar kuru saistījās asociācija "blēdis" režīmi vai teroristu grupas, kas ievestas kriptovalūtās, faktiskā kriptogrāfijas izmantošana, lai izvairītos no starptautiskā regulējuma, šķiet vismaz apšaubāma.

Piemēram, Ziemeļkorejas gadījums parāda, cik līkumains būtu ceļš uz vietējās kalnrūpniecības vai nelikumīgu darbību radītās kriptogrāfijas nodošanu un pārveidošanu. Bez tam, visbēdīgāko ransomware kampaņu faktiskie ekonomiskie rezultāti šķiet daudz zemāki par to rezonansi plašsaziņas līdzekļos, kamēr kriptogrāfijas apmaiņa ir sadarbojusies, lai novērstu veiksmīgāko uzbrukumu laikā nozagto aktīvu pārveidošanu par fiat.

Patiešām, šķiet, ka Ziemeļkorejas hakeri piedzīvo dažas grūtības, kas privātās dzīves un adopcijas ziņā ietekmēja likumīgas kriptogrāfijas darbības. Šī iemesla dēļ daži drošības eksperti KTDR sponsorētās darbības pret kriptogrāfijas nozari vairāk interpretēja kā līdzekli, lai identificētu papildu mērķus vai informāciju, kas varētu ļaut veikt operācijas pret tradicionālajām finanšu vienībām reģionā. "fiat pasaule," nevis laupīt kriptogrāfiju kā galveno mērķi.

Neskatoties uz reālajiem ekonomiskajiem rezultātiem, Ziemeļkorejas gadījums, iespējams, ir galējais piemērs režīmam, kas tuvojas kriptovalūtām, lai valdības līmenī izmantotu tādas pašas priekšrocības, kādas tas saviem pilsoņiem atsaka individuālā līmenī. Neviena pretruna nav tik izteikta kā KTDR, kur kriptovalūtas ir nozīmīgs resurss, kas izstrādāts valsts arsenālā, kamēr iedzīvotājiem trūkst pamatzināšanu par tām un pat par iespēju piekļūt internetam.

Interneta priekštecis ARPANET bija izstrādāta sešdesmitajos gados kodolkara gadījumā piedāvāt uzticamus saziņas līdzekļus ASV Aizsardzības departamentā. Likās, ka tā attīstība globālā, valstij neitrālā un demokrātiskā infrastruktūrā ir grūti paredzama.

No otras puses, kriptovalūtas ir dzimušas no brīvības, savukārt Ziemeļkorejas lieta skaidri parāda, kā tās varētu kļūt par vadāmu ieroci totalitārā režīma rokās..

Institūcijas, sabiedrība un apkārtējā ekonomiskā vide, šķiet, vēlreiz ir svarīgāka nekā tehnoloģiskā arhitektūra, lai noteiktu graujošas inovācijas evolūcijas ceļu.